Infogérance , protection des données

fort de notre expérience dans l'accompagnement des entreprises sur la gestions de leur équipements informatique , nous vous proposons une gamme complète de services :

* Mise en place de PRA Plan de Reprise d'Activité

* Contrat annuel de maintenance

Un support omniprésent pour votre entreprise , ne subissez plus les aléas des dysfonctionnements logiciel & matériel !

* contrat annuel de sauvegarde :

Anticiper , protéger les données & systèmes de votre entreprise, activité .

* une optimisation continue de votre infrastructure informatique , vente de matériel

Solutions It & DATAS

Systèmes :

Solutions ServeursPoste de travail

Solutions Mobiles

Accès Mobile

Interface distante

Réseau privé ( VPN )

Pare feu

Proxy

hébergement applicatifs

Dossiers Partagés

Gestion des Utilisateurs

Solutions de Sauvegarde, PRA, Maintenance

CyberSécurité

Comment les risques sont-ils mesurés ?

Le risque de cybersécurité correspond au potentiel de perte ou de préjudice résultant de l’endommagement d’une ressource informatique, susceptible d’entraîner un vol de propriété intellectuelle, une perte financière, une atteinte à la réputation, et des amendes légales ou réglementaires. En mesurant les risques, les entreprises peuvent optimiser les actions permettant de mieux les gérer, et s’assurer ainsi qu’il n’y a pas d’obstacles aux objectifs commerciaux.

- Identifier les ressources et définir leur priorité

- Identifier les vulnérabilités

- Évaluer la probabilité d’un incident de sécurité

- Calculer l’impact de la menace

- Calculer le risque

- Créer une matrice de risques pour la planification des corrections

- Risque = Probabilité x Impact

- Logiciel antivirus

- Contrôles de sécurité du réseau

- Solutions d’intégrité des données

- Analyse comportementale

- Stratégies et procédures

- Suivi et consultation des journaux

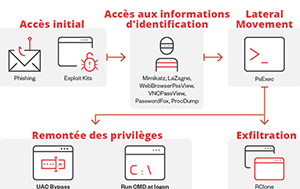

Types d'attaques cybernétiques

se présentent sous de nombreuses formes et sont devenues une menace courante, car nous dépendons de plus en plus des appareils numériques et de l’infrastructure, ce qui affecte à la fois les individus et les organisations. Une cyberattaque est une tentative intentionnelle et malveillante par une personne ou un groupe de violer les systèmes d’information d’organisations ou de personnes pour voler, perturber ou modifier des données. Avec l'adoption rapide de nouvelles technologies, les cyberattaques sont en augmentation. Comprendre les différents types de cyberattaques et leurs conséquences potentielles est essentiel pour protéger les informations personnelles et d'entreprise.

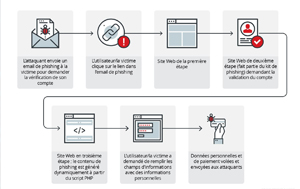

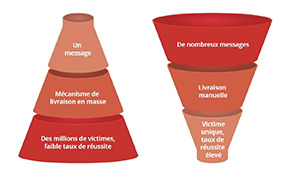

- Phishing et spear phishing (mailing , mailing ciblé )

-

Déni de service (DoS) et Déni de service distribué (DDoS) (Attaque en masse )

- Attaques de l'homme au milieu (MitM) (Attaque par l'intermédiaire )

-

Injections SQL ( Base de donnée )

-

Exploits zero-day ( Faille exploitée de façon caché)

-

Attaque de Ransomware (Demande de rançon Bitcoin )

-

Supply Chain Attack ( Utilisation des échanges clients / fournisseurs )

-

Cross-Site Scripting (XSS) ( A travers la navigation internet )

-

Social Engineering ( surveillance de l'entreprise pour mieux attaquer )

-

Whaling ( Mailing direction et décisionnaire directement ciblés )

Un doute ? Utilisez les outils :

- Verifier votre présence sur le DarkWeb via votre email sur le site Been Pwned

- Verifier la présence de documents d'identité sur le DarkWeb via ID PROTECT

- Pour la gestion de vos mots de passes , partage , création de groupe intégration applications et navigateurs LOCKSELF

- Vérifier un email , lien https ou domaine via : ESET ou CAPTAINVERIFY

- IP CHECK ( Vérifier son ip publique , Ip entreprise sur internet )

CyberSécurité

Les cyberattaques se présentent sous de nombreuses formes et sont devenues une menace courante, car nous dépendons de plus en plus des appareils numériques et de l’infrastructure, ce qui affecte à la fois les individus et les organisations. Une cyberattaque est une tentative intentionnelle et malveillante par une personne ou un groupe de violer les systèmes d’information d’organisations ou de personnes pour voler, perturber ou modifier des données. Avec l'adoption rapide de nouvelles technologies, les cyberattaques sont en augmentation. Comprendre les différents types de cyberattaques et leurs conséquences potentielles est essentiel pour protéger les informations personnelles et d'entreprise.

- Phishing et spear phishing

-

Déni de service (DoS) et Déni de service distribué (DDoS)

- Attaques de l'homme au milieu (MitM)

-

Injections SQL

-

Exploits zero-day

-

Attaque de Ransomware

-

Supply Chain Attack

-

Cross-Site Scripting (XSS)

-

Social Engineering

-

Whaling

Un doute ? Testez les outils :

- Verifier votre présence sur le DarkWeb via votre email sur le site Been Pwned

- Verifier la présence de documents d'identité sur le DarkWeb via ID PROTECT

- Pour la gestion de vos mots de passes , partage , création de groupe intégration applications et navigateurs LOCKSELF

- Vérifier un email , lien https ou domaine via : ESET

Les variantes fin 2025 :

Comment les risques sont-ils mesurés ?

Le risque de cybersécurité correspond au potentiel de perte ou de préjudice résultant de l’endommagement d’une ressource informatique, susceptible d’entraîner un vol de propriété intellectuelle, une perte financière, une atteinte à la réputation, et des amendes légales ou réglementaires. En mesurant les risques, les entreprises peuvent optimiser les actions permettant de mieux les gérer, et s’assurer ainsi qu’il n’y a pas d’obstacles aux objectifs commerciaux.

- Logiciel antivirus

- Contrôles de sécurité du réseau

- Solutions d’intégrité des données

- Analyse comportementale

- Stratégies et procédures

- Suivi et consultation des journaux

- Identifier les ressources et définir leur priorité

- Identifier les vulnérabilités

- Évaluer la probabilité d’un incident de sécurité

- Calculer l’impact de la menace

- Calculer le risque

- Créer une matrice de risques pour la planification des corrections

- Risque = Probabilité x Impact

- Identifier les ressources et définir leur priorité. L’évaluation des risques de cybersécurité commence par la compréhension des ressources de l’entreprise et la définition de leur priorité, en établissant celles dont la perte, l’exposition ou l’endommagement pourrait avoir un impact sur les opérations.

- Identifier les vulnérabilités.Toutes les vulnérabilités susceptibles de laisser une menace causer des dommages sont identifiées à l’aide de l’analyse automatique des vulnérabilités, des tests d’intrusion, ou de l’utilisation d’une base de données de vulnérabilités telle que la base de données nationale des vulnérabilités du NIST.

- Évaluer la probabilité d’un incident de sécurité.La probabilité qu’une vulnérabilité puisse être exploitée est évaluée, et la vulnérabilité en question est alors classée comme élevée, moyenne ou faible.

- Calculer l’impact de la menace.L’impact probable ou le dommage que pourrait causer une menace à une ressource est calculé et classé comme élevé, moyen ou faible.

- Calculer le risque.Risque = Menace x Vulnérabilité x Ressource. À partir de cette équation, l’entreprise peut mesurer chaque risque.

- Créer une matrice de risques pour la planification des corrections.Enfin, la matrice de risques est établie, les deux axes représentant la probabilité et l’impact.

- Risque = Probabilité x Impact. À partir de cette valeur, chaque risque est classé comme élevé, moyen ou faible, à la suite de quoi les stratégies de réduction appropriées sont mises en œuvre.

Formation et sensibilisation des employés

L'ingénierie sociale restant un point d'entrée commun pour les attaquants, une formation régulière fournit aux employés les connaissances nécessaires pour reconnaître les emails de phishing, éviter les pièges d'ingénierie sociale et suivre les meilleures pratiques pour protéger les données sensibles. La formation du personnel sur ces tactiques réduit la probabilité d'attaques réussies

Comment les risques sont-ils mesurés ?

Le risque de cybersécurité correspond au potentiel de perte ou de préjudice résultant de l’endommagement d’une ressource informatique, susceptible d’entraîner un vol de propriété intellectuelle, une perte financière, une atteinte à la réputation, et des amendes légales ou réglementaires. En mesurant les risques, les entreprises peuvent optimiser les actions permettant de mieux les gérer, et s’assurer ainsi qu’il n’y a pas d’obstacles aux objectifs commerciaux.

- Logiciel antivirus

- Contrôles de sécurité du réseau

- Solutions d’intégrité des données

- Analyse comportementale

- Stratégies et procédures

- Suivi et consultation des journaux

- Identifier les ressources et définir leur priorité

- Identifier les vulnérabilités

- Évaluer la probabilité d’un incident de sécurité

- Calculer l’impact de la menace

- Calculer le risque

- Créer une matrice de risques pour la planification des corrections

- Risque = Probabilité x Impact

- Identifier les ressources et définir leur priorité. L’évaluation des risques de cybersécurité commence par la compréhension des ressources de l’entreprise et la définition de leur priorité, en établissant celles dont la perte, l’exposition ou l’endommagement pourrait avoir un impact sur les opérations.

- Identifier les vulnérabilités.Toutes les vulnérabilités susceptibles de laisser une menace causer des dommages sont identifiées à l’aide de l’analyse automatique des vulnérabilités, des tests d’intrusion, ou de l’utilisation d’une base de données de vulnérabilités telle que la base de données nationale des vulnérabilités du NIST.

- Évaluer la probabilité d’un incident de sécurité.La probabilité qu’une vulnérabilité puisse être exploitée est évaluée, et la vulnérabilité en question est alors classée comme élevée, moyenne ou faible.

- Calculer l’impact de la menace.L’impact probable ou le dommage que pourrait causer une menace à une ressource est calculé et classé comme élevé, moyen ou faible.

- Calculer le risque.Risque = Menace x Vulnérabilité x Ressource. À partir de cette équation, l’entreprise peut mesurer chaque risque.

- Créer une matrice de risques pour la planification des corrections.Enfin, la matrice de risques est établie, les deux axes représentant la probabilité et l’impact.

- Risque = Probabilité x Impact. À partir de cette valeur, chaque risque est classé comme élevé, moyen ou faible, à la suite de quoi les stratégies de réduction appropriées sont mises en œuvre.

Formation et sensibilisation des employés

L'ingénierie sociale restant un point d'entrée commun pour les attaquants, une formation régulière fournit aux employés les connaissances nécessaires pour reconnaître les emails de phishing, éviter les pièges d'ingénierie sociale et suivre les meilleures pratiques pour protéger les données sensibles. La formation du personnel sur ces tactiques réduit la probabilité d'attaques réussies

Infogérance , protection des données

fort de notre expérience dans l'accompagnement des entreprises sur la gestions de leur équipements informatique , nous vous proposons une gamme complète de services :

* Mise en place de PRA Plan de Reprise d'Activité

* Contrat annuel de maintenance

Un support omniprésent pour votre entreprise , ne subissez plus les aléas des dysfonctionnements logiciel & matériel !

* contrat annuel de sauvegarde :

Anticiper , protéger les données & systèmes de votre entreprise, activité .

* une optimisation continue de votre infrastructure informatique , vente de matériel

Solutions It & DATAS

Systèmes :

Solutions ServeursPoste de travail

Solutions Mobiles

Accès Mobile

Interface distante

Réseau privé ( VPN )

Pare feu

Proxy

hébergement applicatifs

Dossiers Partagés

Gestion des Utilisateurs

Solutions de Sauvegarde, PRA, Maintenance

CyberSécurité

Comment les risques sont-ils mesurés ?

Le risque de cybersécurité correspond au potentiel de perte ou de préjudice résultant de l’endommagement d’une ressource informatique, susceptible d’entraîner un vol de propriété intellectuelle, une perte financière, une atteinte à la réputation, et des amendes légales ou réglementaires. En mesurant les risques, les entreprises peuvent optimiser les actions permettant de mieux les gérer, et s’assurer ainsi qu’il n’y a pas d’obstacles aux objectifs commerciaux.

- Identifier les ressources et définir leur priorité

- Identifier les vulnérabilités

- Évaluer la probabilité d’un incident de sécurité

- Calculer l’impact de la menace

- Calculer le risque

- Créer une matrice de risques pour la planification des corrections

- Risque = Probabilité x Impact

- Logiciel antivirus

- Contrôles de sécurité du réseau

- Solutions d’intégrité des données

- Analyse comportementale

- Stratégies et procédures

- Suivi et consultation des journaux

Formulaire de contact :